啟明星辰ADLab監測到針對移動加密貨幣錢包的惡意攻擊活動,Web3.0安全風險凸顯

啟明星辰ADLab監測到針對移動加密貨幣錢包的惡意攻擊活動,Web3.0安全風險凸顯

仿冒網站製作手法

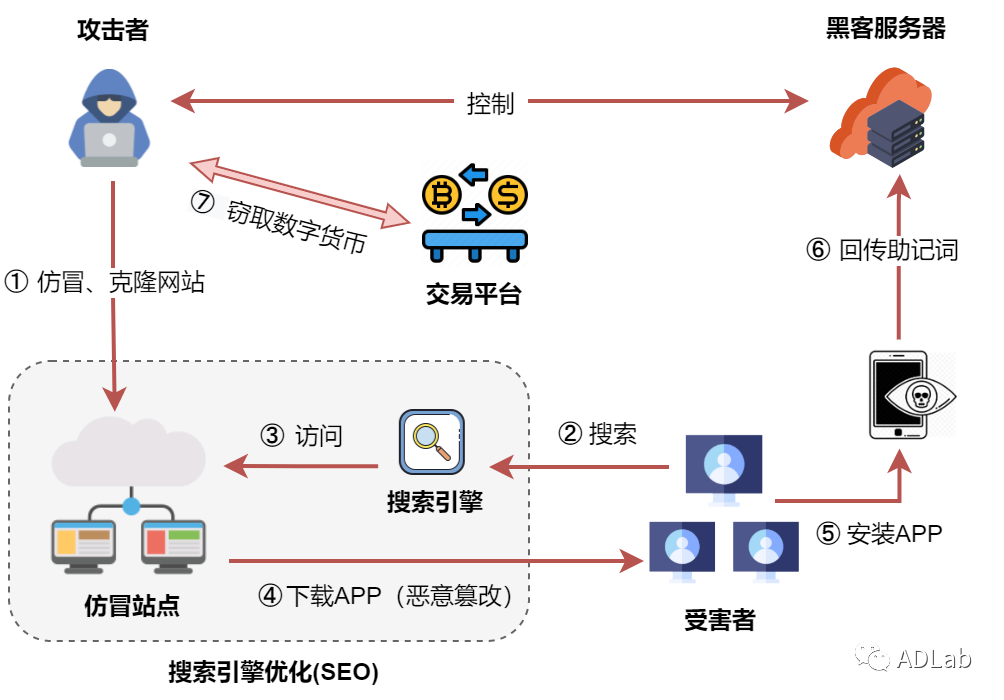

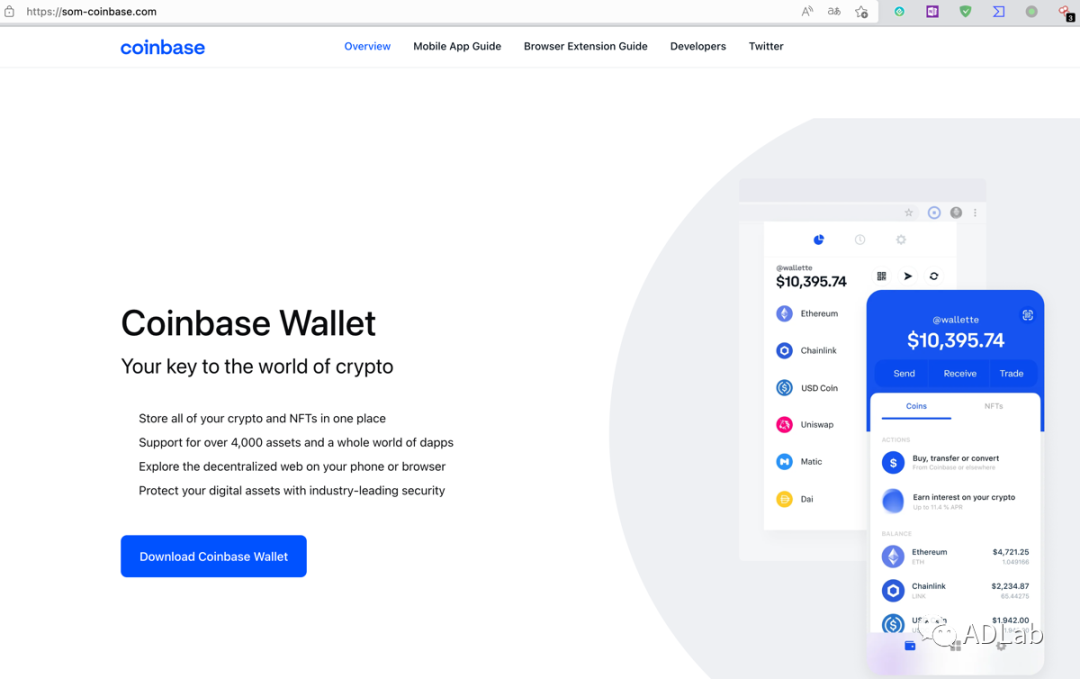

攻擊者的手法相當惡劣,他們直接複製並偽造了諸如“imToken”、“Coinbase Wallet”等知名數字錢包的官方網站。這種行為並非兒戲,他們投入了大量精力。這些假冒網站在外觀和內容上幾乎與正品無異,一般用戶很難立即識別,這為接下來的詐騙行為埋下了風險。

攻擊者狡猾之處在於他們擅長運用搜索引擎。他們通過百度、搜狗等搜索引擎,運用SEO優化的智能技術,讓這些假冒網站在搜索結果中排名靠前。眾多用戶在查找數字錢包信息時,常會優先點擊這些排名靠前的結果,這恰恰中了攻擊者的計謀。

誘導下載過程

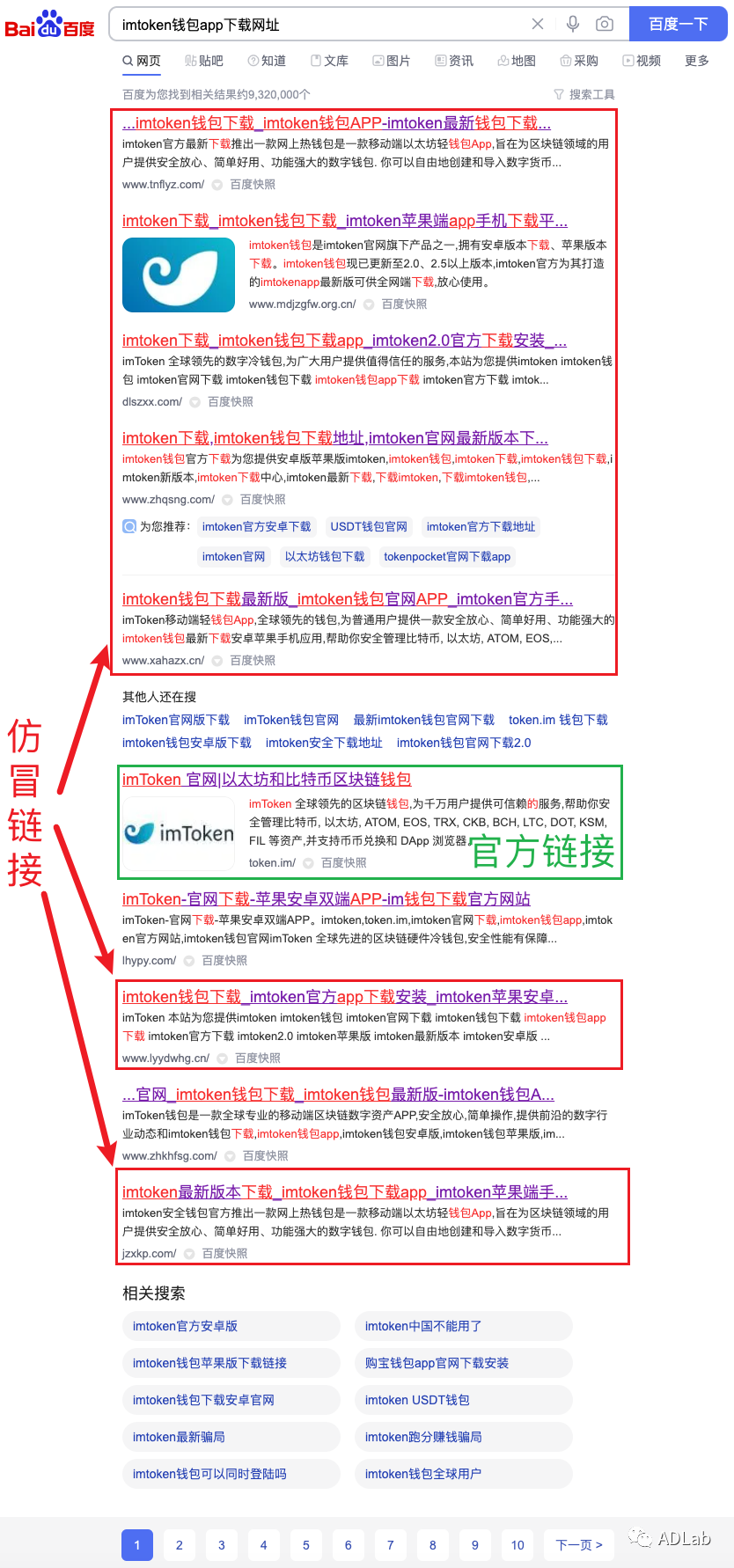

以百度搜索引擎為例,當有人輸入“imtoken”進行搜索,係統會展示一係列預設的關鍵詞。若有人點擊“imtoken錢包APP下載網址”這一選項,便會看到冒牌網站的相關信息。這些冒牌網站的結果看似可信,容易讓不明真相的用戶誤入歧途,點擊那些仿冒鏈接。

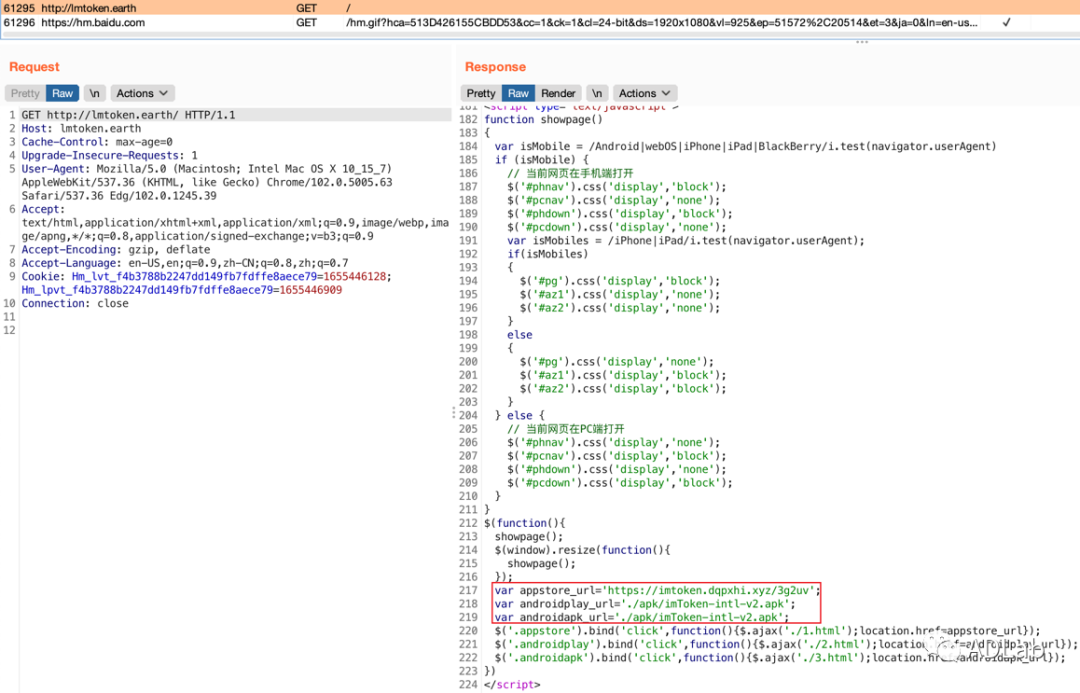

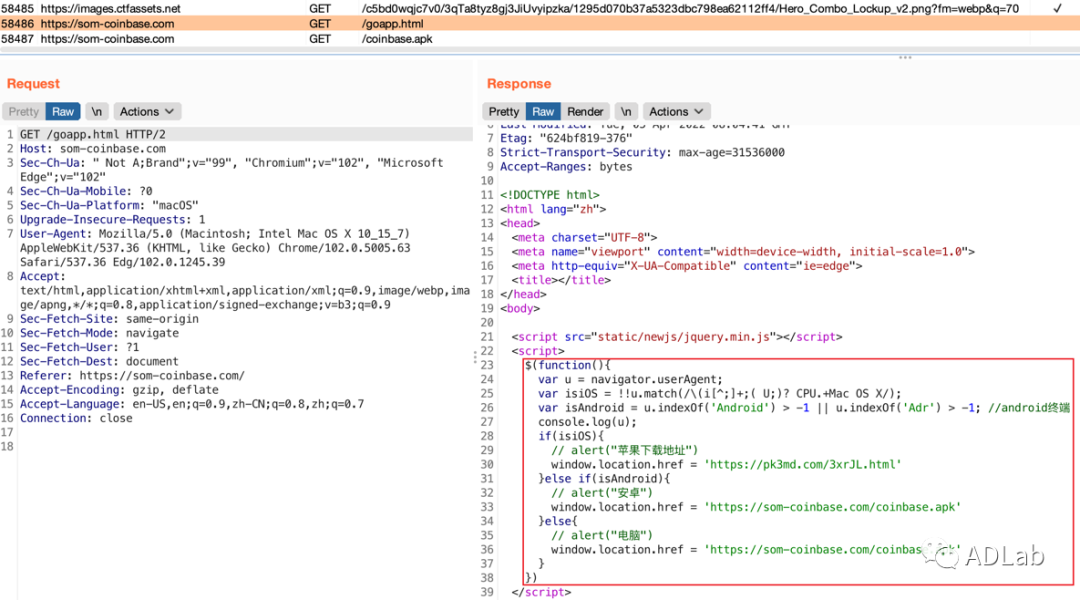

用戶點擊了假冒的鏈接,網頁便啟動了特定程序,引導下載。這些程序會根據用戶使用的設備類型,比如安卓、蘋果手機或電腦,顯示不同的頁麵,逐步誘導用戶下載含有惡意軟件的錢包應用。這就像一隻無形的魔爪,將用戶引向了險境。

不同端下載情況

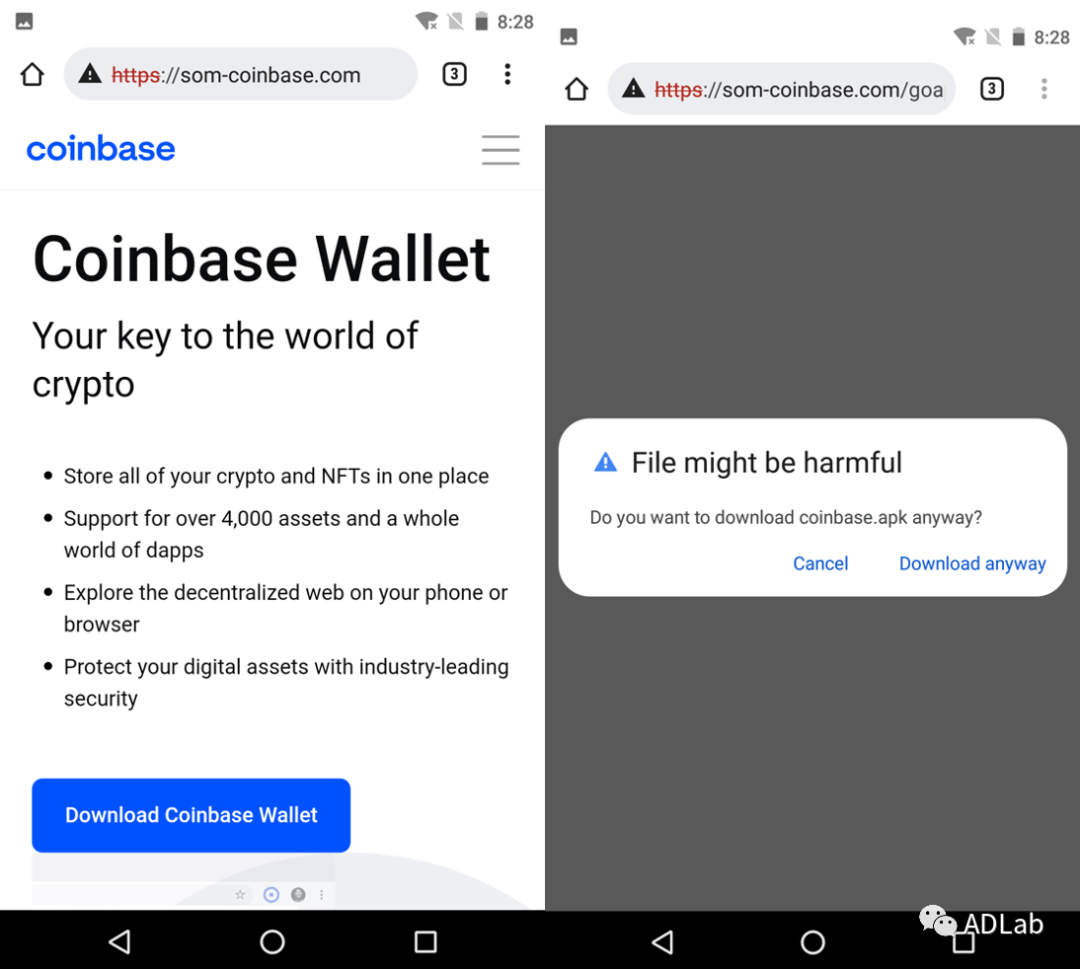

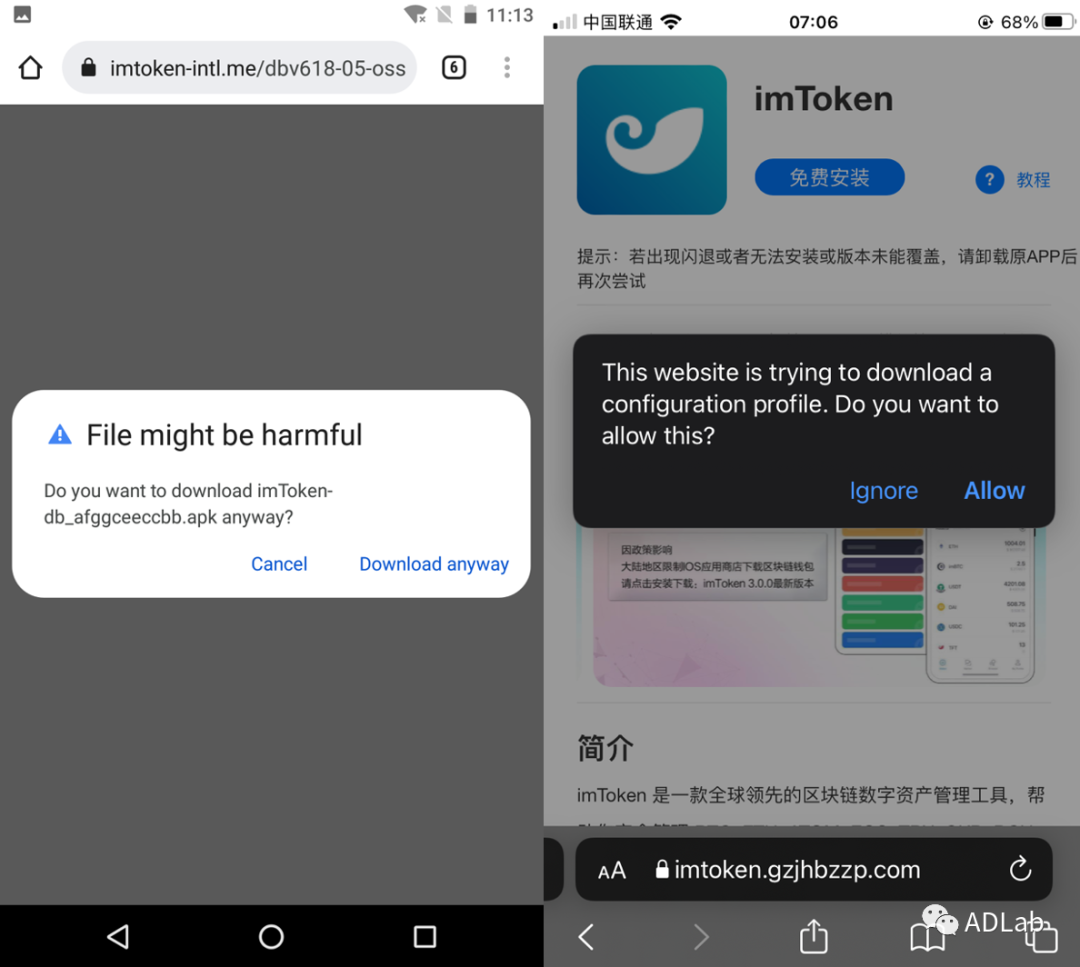

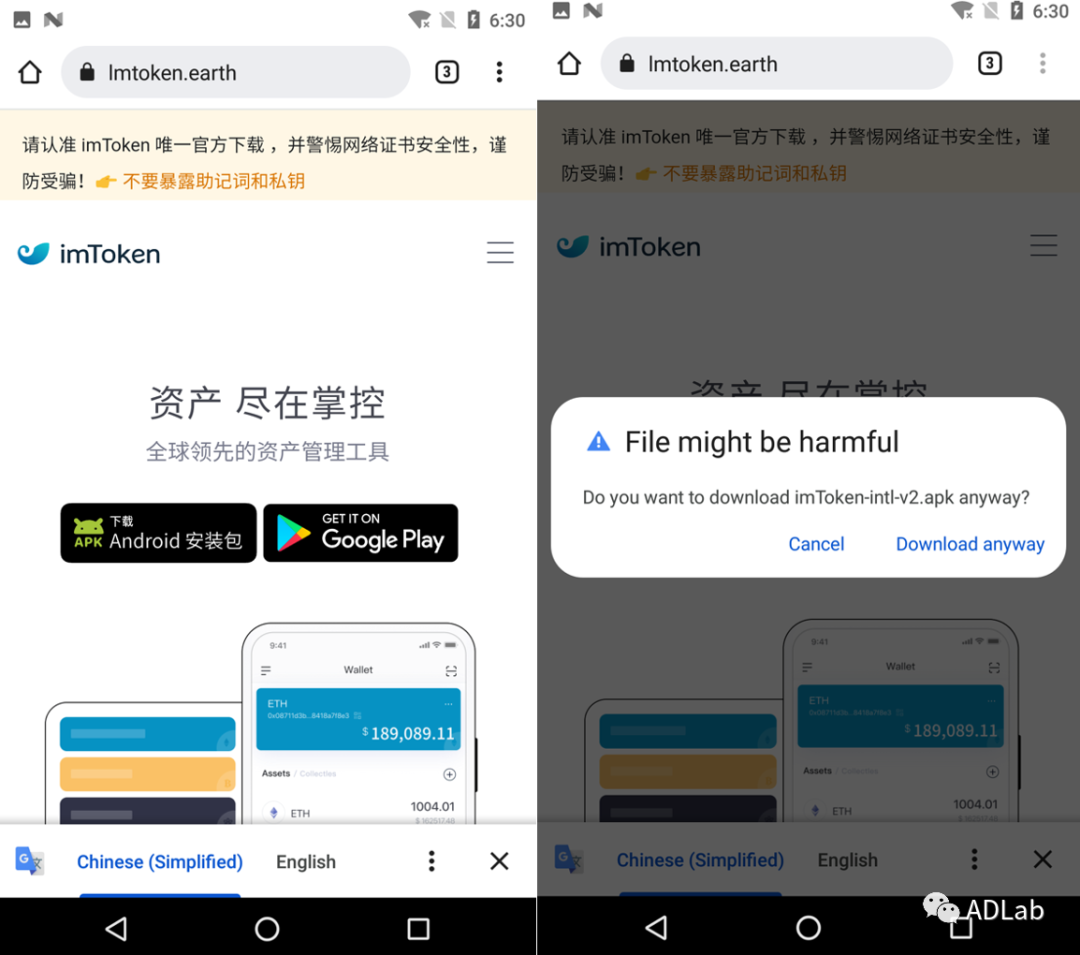

在androids設備上,一旦用戶瀏覽了假冒網站,他們就會看到主頁和下載頁麵的截圖。這些頁麵設計得與官方應用極其相似,容易讓用戶降低警覺,在未察覺的情況下點擊下載。惡意軟件一旦被下載並安裝,手機中的數據和個人財產將麵臨極大的安全隱患。

在iphoness上,點開App Store下載,一開始會從特定位置獲取配置文件,但那個位置現在無法訪問了。盡管如此,攻擊者還是想出了其他方法來誘導用戶,就算不能從原地址下載,他們也可能讓用戶通過其他途徑下載惡意軟件,整個過程風險重重。

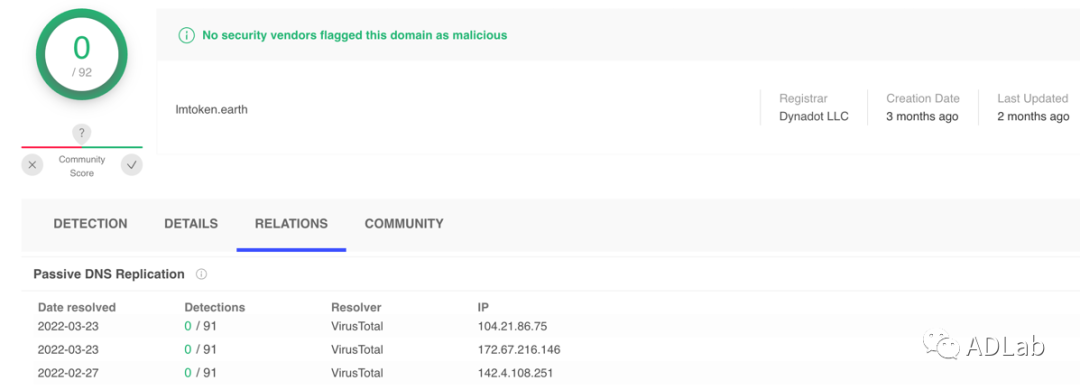

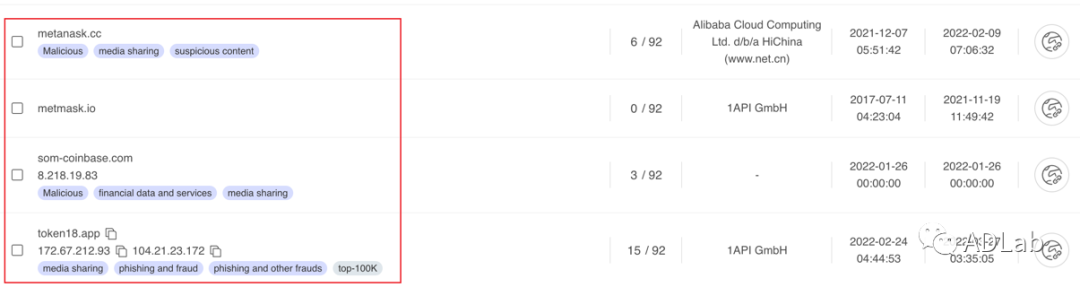

域名關聯惡意代碼

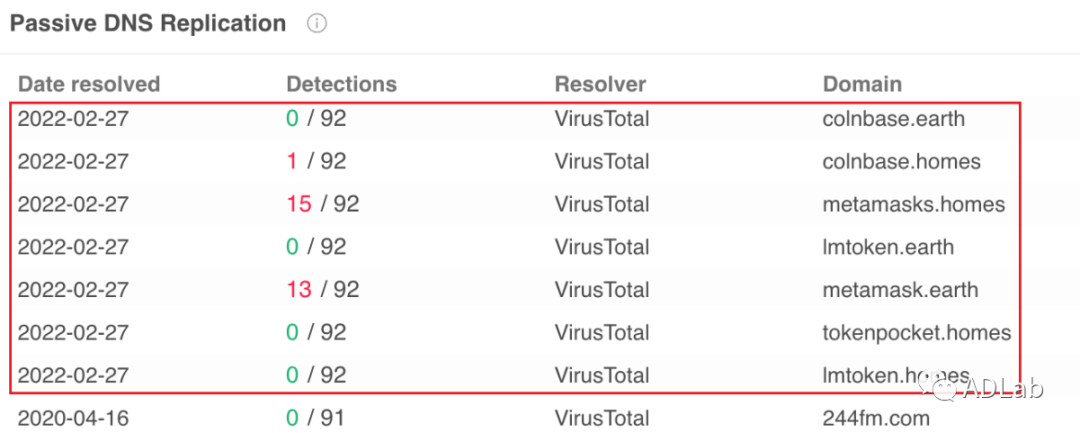

深入剖析域名,可以發現令人震驚的線索。以“colnbase.homes”為例,它指向了有害的“CoinbaseWallet.apk”應用,而這個應用又與眾多惡意域名相連。這情形宛如一張龐大的網,將用戶逐一引入其中。網頁中的JavaScript代碼就像狡猾的間諜,它能根據訪問者瀏覽器所顯示的“user agent”信息,將用戶引向不同的網站,從而誘導他們下載有害的應用程序。

瀏覽“token18.app”域名時,用Edge或Safari打開,都會顯示風險提示。這表明瀏覽器已識別出潛在風險。然而,許多用戶可能不會重視這些提示,仍舊盲目操作,結果可能掉入詐騙的圈套。

惡意樣本分析

對“Coinbase Wallet”樣本進行深入分析,蜜桃视频网站WWW發現了隱藏的後門程序。令人意外的是,這個後門程序與之前提到的“imToken”錢包的後門版本極為相似。由此推斷,攻擊者可能采用了相同的惡意代碼模板,針對不同的數字錢包平台實施詐騙。

攻擊者的目標清晰,旨在盜取用戶資金。用戶若選擇登錄錢包,比如點擊“I already have a 錢包”,並通過助記詞登錄並設置PIN碼,惡意軟件便會像極了一個貪心的盜賊,將偷來的“助記詞”傳送給惡意服務器。這樣一來,用戶的資產極有可能在瞬間被一掃而空。

用戶防範建議

使用數字錢包時,用戶需保持高度警覺。必須從官方途徑下載應用,切勿盲目點擊搜索結果中的鏈接。官方途徑設有嚴格的安全審查,能有效確保用戶安全。例如,數字錢包的官方網站或正規的應用市場等。

在日常生活中,蜜桃视频网站WWW要關注瀏覽器發出的安全提示。一旦瀏覽器顯示警告,切勿輕視,最好花點時間核實其真實性,切勿貿然繼續操作。另外,蜜桃视频网站WWW還需養成定期更新軟件和操作係統的良好習慣,這有助於及時填補安全漏洞,減少遭受攻擊的可能性。

你是否見過那些看起來可疑的數字錢包下載鏈接?快為這篇文章點讚、轉發,幫助更多的人認識到那些冒充數字錢包網站的詐騙伎倆。